Des dizaines de gigaoctets de données ont été extraites des serveurs utilisés par des applications d’espionnage comme TheTruthSpy, Copy9 et MxSpy. C’est la double peine pour les victimes de ce que l’on appelle les « stalkerwares ».

Ainsi, sur les serveurs des applications, la base de données qui a fuité comprend les journaux d’appels, les SMS, les données de localisation et même les mots de passe et données d’authentification à deux facteurs.

Il s’agit essentiellement de métadonnées. Il n’y a donc pas d’images, pas de vidéos ou d’enregistrement d’appels, mais ces fichiers existent sur d’autres serveurs qui ne font pas partie de cette fuite. En outre, il semble que les éditeurs gardent très longtemps les données collectées, puisque selon TechCrunch, dans cette base de données, s’en trouvent datant de début 2019 et même avant.

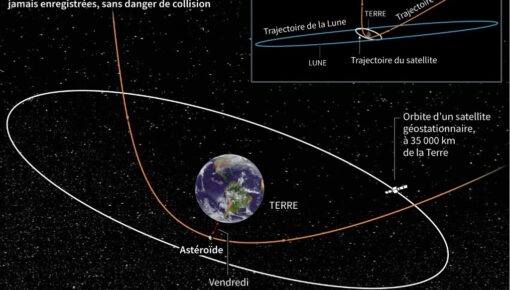

CETTE CARTE MONTRE LE NOMBRE DE STALKERWARES ACTIFS PAR PAYS SUR SIX SEMAINES JUSQU’À LA DÉCOUVERTE DE LA FAILLE SUR LES SERVEURS DES APPLICATIONS.

Comment savoir si un smartphone est traqué

Selon l’analyse de TechCrunch, il y a des victimes dans presque tous les pays. La fuite aurait eu lieu en avril de cette année et la base de données comprend environ 360 000 identifiants uniques d’appareils, avec les codes Imei pour les téléphones. Il y a aussi les identifiants des personnes ayant installé les stalkerwares. Ils seraient environ 337 000. Cet événement est également l’occasion de sensibiliser le public sur ces stalkerwares et le moyen de les détecter sur un smartphone. L’essentiel des mobiles concernés est animé par Android, car il est possible de forcer l’installation d’une application qui n’a pas été téléchargée via la boutique d’applications.

De leurs côtés, les journalistes de TechCrunch qui ont dévoilé cette affaire de fuite de données, ont créé un moteur de recherche permettant de vérifier si le mobile fait partie de la base de données qui a fuité en avril dernier. Pour le savoir, il faut d’abord retrouver le numéro Imei du mobile disponible en saisissant *#06# sur le clavier des appels.

Pour une tablette, il faut chercher l’identifiant publicitaire à partir des Paramètres, puis dans les options de Confidentialité et enfin dans la rubrique Annonces qui peut se trouver dans les réglages avancés. En recopiant ces informations dans le champ de recherche sur la page de TechCrunch, vous serez fixé. Il n’y a pas beaucoup d’autres solutions existantes pour s’assurer qu’un mobile n’a pas été compromis, à part repartir sur les réglages d’usine du téléphone.

futura-sciences